BOLETÍN PARA EMPLEADOS “SEGURIDAD DE LA INFORMACIÓN”

Nº 01

UN SENCILLO PROCEDICIMIENTO PARA EVITAR SER VÍCTIMA DE PHISHING O DE UNA RED FALSA DE WIFI

Para evitar daños mayores a la compañía y realizar un uso correcto de los equipos informáticos corporativos, es necesario establecer un

protocolo de actuación:

1. PROCEDIMIENTO PHISHING:

-

a. Ante la sospecha de un

correo que pudiera ser dañino:

-

-

Ante la duda NO ABRAS el correo sospechoso.

-

-

-

Directamente borra cualquier correo sospechoso.

-

-

-

Desconfía de archivos adjuntos y enlaces. Especial atención a archivos .exe y links.

-

-

Eliminar el correo definitivamente (de la bandeja de entrada y de la bandeja de reciclaje).

-

-

Igual no sabías: si pulsas 'mayúscula suprimir' lo eliminas permanentemente.

-

-

-

Ante cualquier duda o sospecha, contactad con Informática Sistemas (email o teléfono extensión 8311.

-

b. Si crees que

has abierto un correo (o enlace del mismo) que puede causar daños:

Ojalá esto no pase NUNCA. Será indicativo de que las recomendaciones de buenas prácticas, junto con tus precauciones e intuición han dado resultado.

Recuerda que éstos son las tres claves que confoconforman la mejor medida de seguridad.

Si crees que ha pasado, apaga el ordenador en cuanto exista la sospecha. No esperes a ver posibles daños ¡apaga!.

Llamar acto seguido a Informática Sistemas.

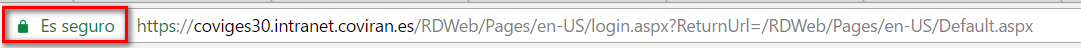

c. URLs:

En aquellas páginas webs en las que se introducen usuario y contraseña, hay que

revisar que la dirección web es segura. ¿Y cómo sabemos que una dirección web es SEGURA?

http://aaaaa.bb (Página insegura)

https://aaaaa.bb (Página segura)

También lo podemos reconocer, si

aparece un candado en la misma:

¡Y ojo! Qué sea segura no quiere decir que no sea falsa.

EJEMPLO CON PÁGINA WEB DE COVIRAN

2. PROCEDIMIENTO WIFI:

-

a. Usa el

móvil corporativo para crear tu propia WIFI mediante la acción de conexión compartida.

-

-

b. Desconfía de cualquier WIFI pública.

-

-

c. No usar WIFIs públicas para

usos corporativos.

Desde el departamento de comunicaciones y el área TIC se prescribe para los usuarios con movilidad en el trabajo, el uso del Smartphone corporativo para su uso como punto de acceso WIFI prescindiendo de la línea adicional de datos y el dispositivo módem USB.

PUEDES DESCARGAR LA

GUÍA PARA EL USO DEL TERMINAL MÓVIL CORPORATIVO COMO PUNTO DE

ACCESO WIFI

AQUÍ